資安通報:Microsoft Outlook權限提升安全性漏洞CVE-2023-23397防護策略

| 2023年3月17日 | |

|

資安通報:Microsoft Outlook權限提升安全性漏洞CVE-2023-23397防護策略 |

|

|

|

|

|

概要: Microsoft於3 月 14 日揭露了一項高嚴重性的Microsoft Outlook不當權限提升安全性漏洞,弱點編號為 CVE-2023-23397並已包含在微軟3 月份所推出的定期更新中。 值得注意的是此漏洞的攻擊複雜度較低且無需使用者進行互動。這表示攻擊者只需向受害者發送特製的電子郵件或訊息,即可利用此漏洞完成攻擊。 儘管在微軟提供的報告中宣稱僅觀察到少數的組織有受到攻擊的跡象,但由於這類攻擊所需的複雜性相對較低,可以預期隨著PoC的發布和公開,攻擊者可能將更頻繁地利用此漏洞進行攻擊。 請注意,據微軟提供的說法,目前此漏洞僅影響Windows作業系統上的Outlook版本。而 macOS、iOS、Android 和Web版等非Windows作業系統上的Outlook版本則不受影響。 趨勢科技提供用戶們以下調查方式等相關資訊。此外,趨勢科技也將持續進行關注與研究,並提供有效的防護措施,後續更新資訊請參考這篇文章。

防護策略與緩解措施: 首先,我們強烈建議用戶盡速安裝2023年3月微軟所推出的安全性更新(Patch Tuesday),此次更新中包含了上述漏洞與其他的安全性修補。此外,微軟也在公告中列出了一些可採取的緩解措施,但我們建議系統管理員應仔細評估各類緩解措施對企業內部運作可能造成的影響,並針對各項措施完整地進行風險評估。 除了上述提及的安全性修正程式之外,趨勢科技透過產品上的預防規則、過濾與檢測機制,進一步提供防護,避免用戶遭受可能潛在的攻擊。

預防規則、過濾與偵測: Trend Micro Cloud One - Workload Security and Deep Security Policy IPS Rules

可以將上述規則設定為僅阻止對外IP的SMB請求,以減少對內部應用程式的影響。

此策略規則預設的設定為“Detect”,請在更改為“Prevent”之前仔細觀察,以確保企業內各項關鍵業務運作不會受到影響。

Trend Micro TippingPoint Filters

請注意:為了有效設定上述過濾規則,系統管理員需要為外部地址設置一個虛擬網段。關於設置虛擬網段的更多資訊,請參閱本文。

透過趨勢科技產品進行調查: 以下介紹用來調查企業環境是否暴露於潛在弱點的幾種方式。 Trend Vision One™ Trend Vision One 客戶受益於 Trend Micro Apex One 等產品的 XDR 檢測機制,可透過下列方式做調查:

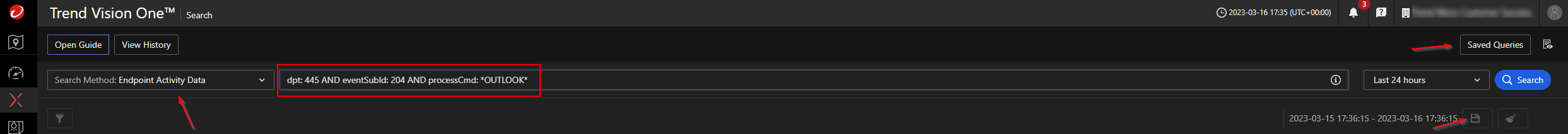

Search Query

客戶可以利用 Trend Vision One 中的 General Search Query 功能對潛在風險進行初步調查:

1. 開啟Trend Vision One並點擊 Search.

2. 選擇Endpoint Activity Data 作為搜尋方式

3. 輸入下列搜尋條件:

dpt: 445 AND eventSubId: 204 AND processCmd: *OUTLOOK*

4. 執行搜尋

5. 請留意任何可疑的結果以進一步調查。 6. 建議將此查詢條件添加到Watchlist 中,觀察後續是否出現相關事件 。

Trend Micro Deep Discovery Inspector

如果預設啟用了 NTLM v1,客戶可以使用此規則來監控所有對外NTLM handshake的嘗試。 請注意,此規則僅檢測而不會阻擋,因此最好將其作為後續調查的參考資訊。趨勢科技將持續針對此安全警報進行更新,如 IOC偵測等相關資訊,請持續關注這篇文章。 參考:

|

資料提供:趨勢科技

.jpg)

.jpg)

.jpg)